Оглавление:

Несмотря на частое использование термина «риск» в повседневной жизни и в науке, до сих пор не существует общепринятого определения, что не позволяет изучать явления или процессы без определения объекта исследования. В данном разделе предпринята попытка систематизировать существующие трактовки риска в кредитных организациях, показать взаимосвязь со смежными категориями и систематизировать данные по классификации рисков.

Происхождение термина «риск» в настоящее время трудно определить, в Западной Европе он начинает появляться в средневековых источниках, в основном в связи с навигацией. Неолатинское «risicum» вошло в употребление с конца XV века, а в литературе появляется позже: В толковых словарях примеры в области риска относятся к середине XVI века в Англии. В современной терминологии интерпретация была бы как вероятность ущерба, а понимание проблемы риска — как поиск способа избежать плохих решений, которые влекут за собой возникновение ущерба. В данном случае в науке преобладает понятие «риск», рассматриваемый как возможность наступления неблагоприятного события и/или количественная мера такого события. Риск рассчитывается путем умножения вероятности события на ущерб. Именно такого подхода придерживается большинство отечественных специалистов при анализе природных и техногенных рисков. В то же время, понимание того, что риск — это мера опасности, является важным шагом в решении проблемы работы с ситуацией, в которой существуют потенциальные факторы, способные негативно повлиять на человека, общество и природу.

Общее определение риска дано в Федеральном законе «О техническом регулировании». Здесь риск рассматривается как некая вероятностная категория, связанная с понятием ущерба и, соответственно, возникающих финансовых потерь.

Одной из наиболее ярких современных тенденций в банковской сфере является переход к электронной коммерции, которая радикально меняет баланс между различными видами рисков, с которыми сталкиваются банки. Среди них выделяется риск, связанный с использованием информационных и телекоммуникационных систем.

Можно выделить следующие основные характеристики, присущие сфере электронных банковских услуг и оказывающие важное влияние на соотношение отдельных категорий банковского риска:

- которые выходят за рамки отдельных стран и финансового сектора в целом и требуют от учреждений банковского надзора сотрудничества с надзорными органами других стран и секторов;

- сильная зависимость от прогресса информационных и коммуникационных технологий, что приводит к резкому увеличению стратегических и операционных рисков;

- Динамизм развития, отражающийся в сокращении циклов инноваций (как в финансовых инструментах, так и в банковских технологиях) и, следовательно, в повышении значимости стратегического риска;

- повышенная ориентация на клиента вследствие снижения информационной асимметрии (неравномерного распределения информации между банками и клиентами), что приводит к повышению правовых и репутационных рисков;

- Усиление конкуренции в банковской отрасли, приводящее к повышению общего уровня системного риска.

Концепции оценки рисков информационной безопасности и управления информационными рисками появились относительно недавно, но уже прочно утвердились среди специалистов по информационной безопасности, непрерывности бизнеса и управлению качеством. В мировой практике эти оценки используются для снижения управленческого риска, а точнее, ответственности персонала за внезапно возникшие проблемы. Угрозы безопасности носят вероятностный характер и меняются в ходе деятельности банка. Выявляя соответствующие угрозы, анализируя связанные с ними риски и принимая эффективные контрмеры, можно избежать, смягчить или передать риск третьей стороне в виде эффективной программы страхования.

Операционная деятельность Банка во всей полноте ее осуществления связана с многочисленными рисками, уровень которых возрастает с расширением масштабов и диверсификацией этой деятельности, со стремлением менеджеров повысить уровень операционной прибыли. Риски, сопровождающие эту деятельность, формируют комплексный портфель рисков банка, определяемый общим термином — «операционные риски». Эти риски составляют большую часть общих экономических рисков Банка.

Операционные риски являются объективным явлением в деятельности любого банка и возникают как совокупность отдельных видов риска. Виды операционного риска очень разнообразны; для того чтобы эффективно управлять ими, эти риски классифицируются с разной степенью интеграции.

Информационные и телекоммуникационные риски кредитных организаций занимают особое место в системе операционных рисков.

Информационные и телекоммуникационные риски (ИТ-риски) — это риск потерь или ущерба в результате использования информационных технологий в Банке. Другими словами: ИТ-риски связаны с созданием, передачей, хранением и использованием информации с помощью электронных носителей и других средств связи.

Управление рисками в банковской сфере

Необходимость управления информационными и телекоммуникационными (ИТ) рисками обусловлена значительными масштабами потенциальных операционных потерь, которые могут угрожать финансовой стабильности кредитной организации.

Мы рассматриваем управление рисками на административном уровне информационной безопасности, поскольку только руководство организации способно выделить необходимые ресурсы, инициировать и контролировать реализацию соответствующих программ.

Использование информационных систем связано с рядом рисков. Если потенциальный ущерб неприемлемо высок, необходимо принять экономически эффективные защитные меры. Периодическая (повторная) оценка рисков необходима для контроля эффективности мероприятий по обеспечению безопасности и учета изменений в окружающей среде.

В количественном выражении уровень риска является функцией вероятности возникновения конкретной угрозы (использования определенных уязвимостей) и величины потенциального ущерба.

Таким образом, суть деятельности по управлению рисками заключается в оценке их величины, разработке эффективных и экономически выгодных мер по снижению рисков, а затем в обеспечении того, чтобы риски находились (и оставались) в приемлемых пределах. Следовательно, управление рисками включает в себя два вида деятельности, которые циклически сменяют друг друга:

- (Пере)оценка (измерение) рисков;

- Выбор эффективных и экономически выгодных защитных мер (нейтрализация риска).

- В связи с выявленными рисками возможны следующие меры:

- Устранение риска (например, путем устранения причины);

- Снижение риска (например, за счет использования дополнительных средств защиты);

- Принятие рисков (и разработка плана действий в соответствующих обстоятельствах);

- Передача риска (например, путем заключения договора страхования).

Простое перечисление этапов показывает, что управление рисками — это итерационный процесс. По сути, последний этап — это оператор конца цикла, который приказывает вернуться к началу. Риски должны постоянно отслеживаться и переоцениваться через регулярные промежутки времени. Обратите внимание, что тщательно проведенная и тщательно задокументированная первоначальная оценка может значительно упростить последующие действия.

Управление рисками, как и любая другая деятельность в области информационной безопасности, должно быть интегрировано в жизненный цикл информационной системы. Именно тогда воздействие будет максимальным, а затраты минимальными. Ранее мы определили четыре фазы жизненного цикла. Давайте кратко опишем, что может сделать управление рисками в каждом из них.

На этапе инициации известные риски должны быть учтены при разработке требований к системе в целом и к средствам безопасности в частности.

На этапе закупок (этапе проектирования) знание рисков помогает в выборе соответствующих архитектурных решений, которые играют ключевую роль в обеспечении безопасности.

На этапе установки выявленные риски должны быть учтены при конфигурации, тестировании и проверке ранее сформулированных требований, а полный цикл управления рисками должен предшествовать введению системы в эксплуатацию.

На этапе эксплуатации управление рисками должно сопровождать все значительные изменения в системе.

Когда система выводится из эксплуатации, управление рисками помогает обеспечить безопасный перенос данных.

Подготовительные этапы управления рисками.

Выбор элементов для анализа и уровня их детализации является первым шагом в оценке риска. Для небольшой организации приемлемо рассмотреть всю информационную инфраструктуру; однако, если организация большая, комплексная оценка может потребовать неприемлемого количества времени и усилий. В таком случае сосредоточьтесь на самых важных услугах и заранее примите приблизительную итоговую оценку. Если важных услуг все еще много, будут отобраны те, для которых риски известны как высокие или неизвестны.

Мы уже указывали на полезность составления карты информационной системы организации. Такая карта особенно важна для управления рисками, поскольку она четко показывает, какие услуги были выбраны для анализа, а какие остались без внимания. Когда информационная система меняется, а карта обновляется, переоценка рисков сразу же покажет, какие новые или существенно измененные услуги необходимо учитывать.

Уязвимость информационных систем

В целом, каждый компонент информационной системы уязвим — от сетевого кабеля, который могут перегрызть мыши, до базы данных, которая может быть разрушена по неосторожности администратора. Обычно невозможно включить в объем анализа каждый винт и каждый байт.

Очень важно выбрать надежную методологию для оценки риска. Цель оценки — ответить на два вопроса: приемлемы ли существующие риски и, если нет, какие защитные меры следует предпринять. Таким образом, оценка должна быть количественной и позволять сравнение с ранее выбранными уровнями допустимости и стоимостью внедрения новых средств контроля безопасности. Управление рисками — типичная задача оптимизации, и существует целый ряд программных продуктов, которые могут помочь в этом (иногда такие продукты просто поставляются вместе с книгами по информационной безопасности).

При определении активов, то есть ресурсов и ценностей, которые организация пытается защитить, следует, конечно, учитывать не только компоненты информационной системы, но и поддерживающую инфраструктуру, персонал и нематериальные ценности, такие как репутация организации. Отправной точкой здесь является видение миссии организации, т.е. основных видов деятельности, которые должны (или обязаны) быть сохранены любой ценой.

Одним из основных результатов процесса идентификации активов является получение подробной информационной структуры организации и того, как она (структура) используется. Полезно отображать эту информацию в информационной системе в виде граней соответствующих сущностей.

Информационной основой любой крупной организации является сеть, поэтому аппаратные активы должны включать компьютеры (серверы, рабочие станции, ПК), периферийные устройства, внешние интерфейсы, кабели и активные сетевые устройства (мосты, маршрутизаторы и т.д.). Программные активы, вероятно, будут включать операционные системы (сетевые, серверные и клиентские), прикладное программное обеспечение, инструменты, средства управления сетью и отдельными системами. Важно фиксировать, где (в каких узлах сети) хранится программное обеспечение и с каких узлов оно используется. Третий тип информационных активов — это данные, которые хранятся, обрабатываются и передаются по сети. Данные должны быть классифицированы по типу и уровню конфиденциальности с указанием места их хранения и обработки, а также способа доступа к ним. Все это важно для оценки последствий нарушения информационной безопасности.

Основные этапы управления рисками.

Этапы, предшествующие анализу угроз, можно считать подготовительными, поскольку они, строго говоря, не имеют прямого отношения к риску. Риски возникают там, где есть угрозы.

Краткий список наиболее распространенных угроз уже обсуждался. К сожалению, на практике угроз гораздо больше, и не все они носят компьютерный характер. Например, наличие мышей и тараканов в помещениях организации представляет собой реальную угрозу. Первое может привести к повреждению кабелей, а второе — к короткому замыканию. Обычно наличие той или иной угрозы является следствием пробелов в безопасности информационной системы, которые, в свою очередь, могут объясняться отсутствием некоторых сервисов безопасности или недостатками в механизмах безопасности, которые их реализуют. Поломки кабеля происходят не только там, где есть мыши, но и связаны с отсутствием или недостаточной прочностью корпуса.

Первым шагом в анализе угроз является их идентификация. Типы рассматриваемых угроз следует выбирать в соответствии со здравым смыслом (например, исключить землетрясения, но не забывать о возможности захвата организации террористами), но в рамках выбранных типов провести максимально подробный анализ.

Рекомендуется выявлять не только сами угрозы, но и их источники — это помогает в выборе дополнительных мер защиты. Незаконный вход в систему может быть результатом, например, воспроизведения начального диалога, перебора пароля или подключения к сети несанкционированных устройств. Очевидно, что каждый из вышеперечисленных способов незаконного входа в систему требует собственных механизмов безопасности для противодействия им.

После выявления угрозы необходимо оценить вероятность ее возникновения. Допустима трехбалльная шкала (низкая (1), средняя (2) и высокая (3) вероятность).

Помимо вероятности возникновения, важна также степень возможного ущерба. Например, пожары случаются редко, но ущерб от них обычно велик. Серьезность ущерба также может быть оценена по трехбалльной шкале.

Обработка информации

После сбора основных данных и оценки степени неопределенности можно приступать к обработке информации, т.е. к фактической оценке риска. Простой метод, такой как умножение вероятности возникновения опасности на предполагаемый ущерб, вполне приемлем. Если используется трехбалльная шкала для вероятности и вреда, то возможны шесть результатов: 1, 2, 3, 4, 6 и 9. Первые два результата могут быть отнесены к низкому риску, третий и четвертый — к среднему, а последние два — к высокому, после чего возможно переназначение по трехбалльной шкале. Приемлемость рисков следует оценивать по этой шкале. Однако пограничные случаи, в которых рассчитанное значение соответствует допустимому, следует рассматривать более внимательно из-за приблизительного характера результата.

Если выясняется, что риски неприемлемо высоки, необходимо нейтрализовать их с помощью дополнительных мер безопасности. Как правило, для устранения или нейтрализации уязвимости, создавшей угрозу, существует несколько механизмов безопасности различной эффективности и стоимости. Например, если существует высокая вероятность незаконного входа в систему, вы можете потребовать от пользователей выбирать длинные пароли (например, не менее восьми символов), использовать программное обеспечение для генерации паролей или приобрести интегрированную систему аутентификации с помощью смарт-карт. Если существует вероятность намеренного повреждения сервера базы данных, что может иметь серьезные последствия, вы можете запереть дверь серверной комнаты или поставить охранника вокруг каждого сервера.

При оценке затрат на защитные меры, разумеется, необходимо учитывать не только прямые затраты на приобретение оборудования и/или программного обеспечения, но и затраты на внедрение нововведения и, в частности, на обучение и переподготовку персонала. Эти затраты также можно оценить по трехбалльной шкале, а затем сравнить с разницей между рассчитанным риском и приемлемым риском. Если новый инструмент окажется экономически эффективным в этом отношении, его стоит взять на вооружение (возможно, существует несколько подходящих инструментов). Однако, если инструмент окажется дорогостоящим, от него не следует сразу же отказываться, учитывая приблизительность расчетов.

Важным обстоятельством является совместимость нового инструмента со сложившейся организационной и аппаратно-программной структурой, с традициями организации. Меры безопасности, как правило, недружелюбны, что может негативно сказаться на энтузиазме сотрудников. Иногда важнее сохранить непредвзятость, чем минимизировать материальные потери. Однако такой ориентир должен быть установлен в политике безопасности высшего уровня.

Как и в любой другой деятельности, внедрение и тестирование новых средств контроля безопасности следует планировать заранее. План должен учитывать наличие финансирования и график обучения персонала. Если задействован программно-аппаратный механизм защиты, необходимо разработать план тестирования (автономного и интегрированного).

После принятия мер важно проверить их эффективность, т.е. убедиться, что остаточные риски стали приемлемыми. Если это действительно так, можно назначить следующую встречу для повторной оценки. Если нет, необходимо проанализировать допущенные ошибки и немедленно провести повторное совещание по управлению рисками.

Минимизация ИТ-риска подразумевает реализацию комплекса мер, направленных на снижение вероятности событий или обстоятельств, приводящих к операционным потерям, и уменьшение размера потенциальных операционных потерь. Рекомендуется применять методы минимизации ИТ-риска с учетом характера и масштаба деятельности кредитной организации.

С точки зрения контроля операционных рисков, наиболее важными являются:

- Контроль за соблюдением установленных лимитов на банковские и другие операции;

- Соблюдение установленного порядка доступа к информации и физическим активам Банка;

- адекватное обучение персонала;

- Регулярная сверка первичных документов и счетов-фактур по банковским операциям и другим проведенным операциям.

Снижение риска

Развитие автоматизированных банковских технологий и систем информационной безопасности может помочь снизить операционный риск. Кредитной организации рекомендуется рассмотреть возможность трансформации операционного риска: При ручной (неавтоматизированной) обработке существует высокая вероятность убыточного события (например, ошибка ввода данных), а величина потенциальных потерь низкая или умеренная, в то время как при повышении автоматизации вероятность убыточного события снижается, но величина потенциальных потерь может быть очень высокой (например, ошибка программного обеспечения).

Уровень некоторых видов операционного риска может быть снижен путем передачи риска или его части третьим лицам.

Решение об использовании механизмов передачи риска (например, аутсорсинг — заключение договора со специализированной сторонней организацией на выполнение определенных видов работ) должно приниматься после тщательного анализа с учетом ожидаемого эффекта, затрат и возможности трансформации одного вида риска в другой. В дополнение к контролю уровня остаточного риска рекомендуется, чтобы кредитная организация сохраняла возможность контролировать уровень передаваемого операционного риска.

При использовании аутсорсинга рекомендуется обратить внимание на то, что в данном случае кредитная организация несет ответственность не только за конечный результат деятельности, но и за способ его достижения, поэтому целесообразно установить контроль за уровнем надежности, качества и соблюдения законодательства Российской Федерации при оказании услуг.

Рекомендуется, чтобы аутсорсинг осуществлялся на основе соглашений, регулирующих распределение прав, обязанностей и ответственности между кредитной организацией и поставщиком услуг. Кредитной организации рекомендуется включить во внутренние документы процедуру, регламентирующую риски, связанные с аутсорсингом, в том числе риск отказа от услуг.

Финансовые последствия операционного риска (вплоть до полного покрытия потенциальных операционных убытков) могут быть смягчены с помощью страхования. При традиционных видах имущественного и личного страхования кредитные организации могут застраховать носители данных и саму информацию — на случай потери.

Страхование может также использоваться в отношении специфических банковских рисков, как на комплексной основе (полное банковское страхование), так и в отношении отдельных видов рисков (например, страхование рисков, связанных с выпуском и обращением платежных карт, страхование профессиональной ответственности сотрудников кредитных учреждений, страхование убытков, вызванных преступлениями в сфере компьютерной информации).

Информационная безопасность — это обеспечение непрерывности внутренних бизнес-процессов и безопасности обмена данными с клиентами при использовании информационных систем. В чрезвычайных ситуациях, таких как атаки или сбои основного сервера, журналы транзакций копируются через регулярные промежутки времени на резервный сервер, расположенный в другом помещении, так что доступны данные не более чем за последний час работы.

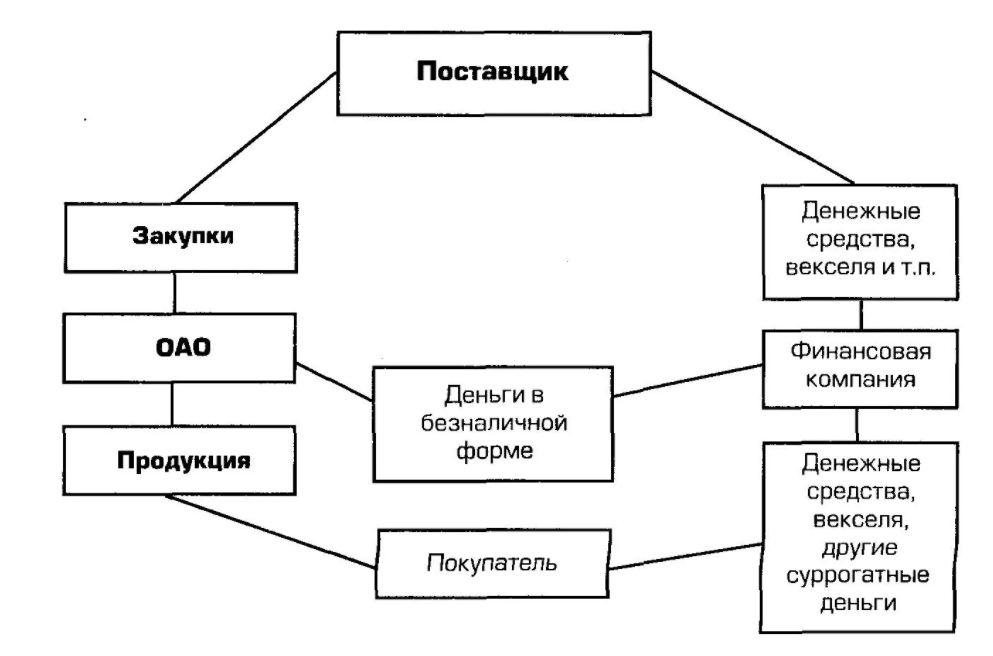

Соответственно, информационные и телекоммуникационные риски (ИТ-риски) включают потерю данных в результате сбоев в информационных системах, кражу информации и раскрытие информации третьим лицам сотрудниками банка. Работа по минимизации таких рисков подразделяется на организационные и технические меры. Организационные меры связаны с ограничением доступа к данным. Для этого вся информация делится на публичную, служебную и секретную.

В результате получается матрица информационных потоков, где каждый уровень соответствует определенному уровню доступа.

На странице курсовые работы по менеджменту вы найдете много готовых тем для курсовых по предмету «Менеджмент».

Читайте дополнительные лекции:

- Понятия «инновационный менеджмент» и «креативный менеджмент». Отличия и сфера применения

- Необходимость управленческих решений

- Арманд Вэллин Фейгенбаум, американский эксперт в области контроля качества

- Современные тенденции социальной корпоративной ответственности на примере российских и зарубежных компаний

- История развития функций управления

- Типы управленческих решений

- Принципы деловых отношений

- Модель Хофстеда

- Группы функций менеджмента

- Цели и задачи организационной культуры